OT安全防護設備

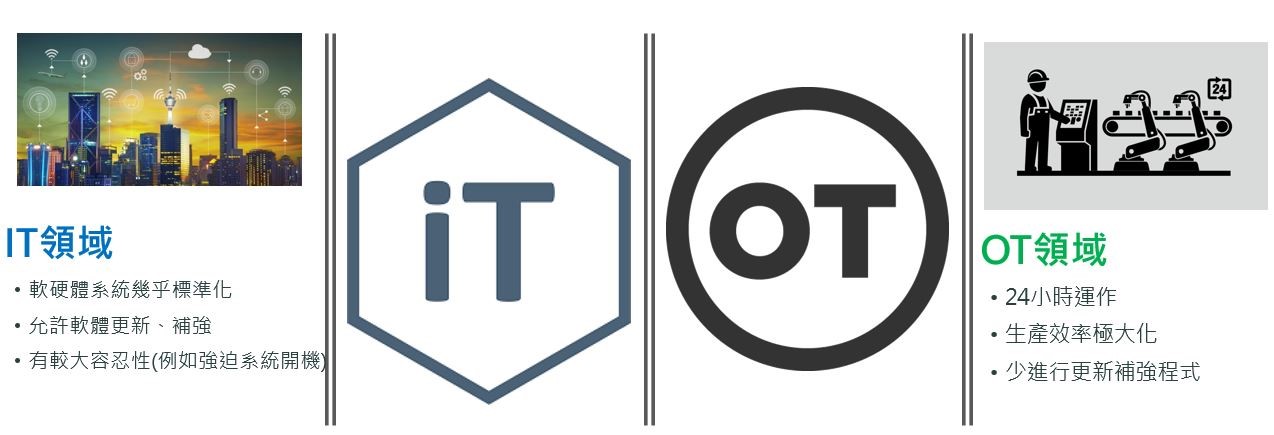

OT思維 vs IT思維

OT廠域潛在風險

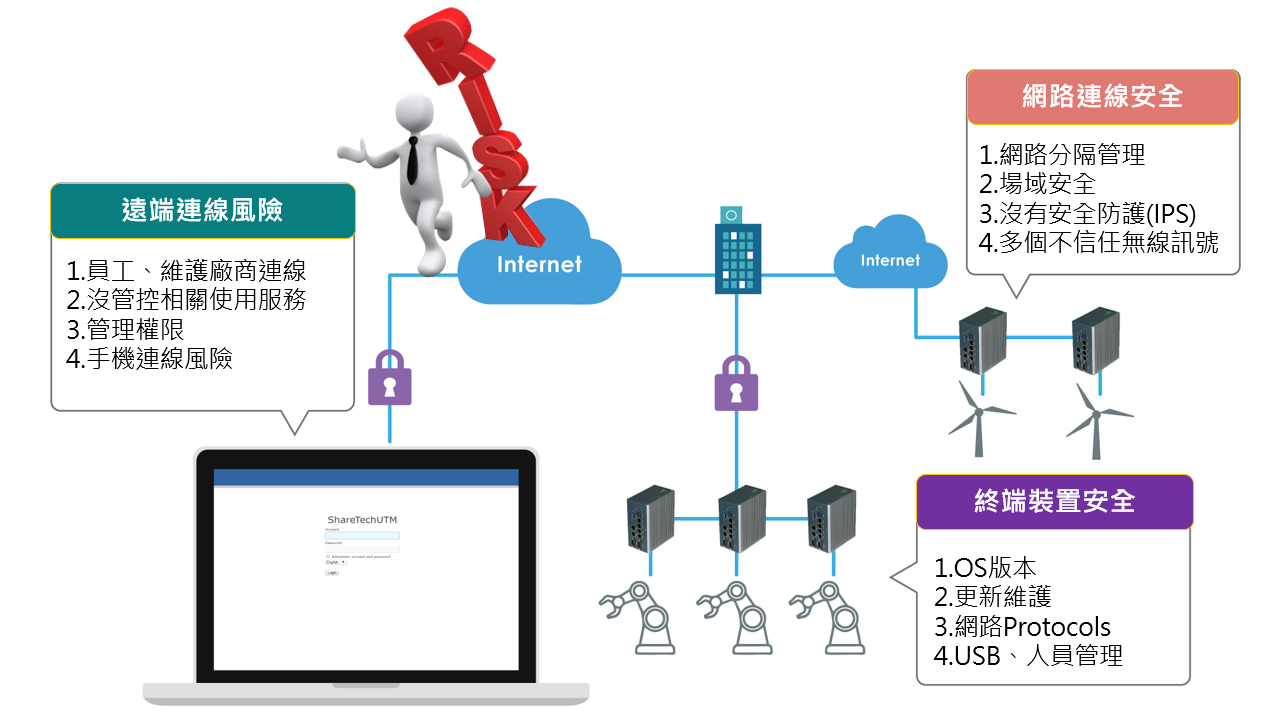

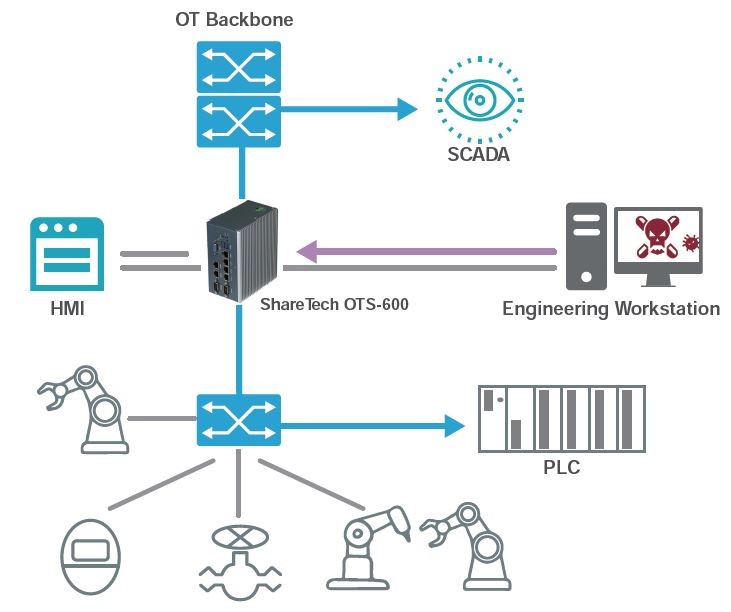

安全性是物聯網轉型最重要關鍵。在超過20年的時間裡,ShareTech一直是以提供用戶易於使用、高防護安全產品的領導者。我們發現在多數OT廠域裡面,有三種高風險存在,包含遠端連線風險、網路連線風險與終端裝置使用風險,眾至OT設備結合了安全的遠程訪問和全面的用戶/設備權限管理,更提供強大的網路安全性,包括網絡分段,完整的防火牆控制,深度數據包IPS 和第7層過濾功能。

ShareTech OT解決方案

高規硬體設計

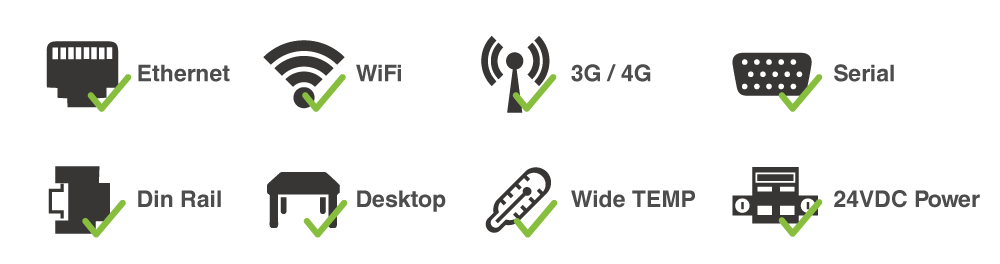

為了確保連線的安全,ShareTech OT產品支持多種形式的Internet和SCADA連接,包括乙太網,WiFi,3G / 4G,串行(RS-232 / 485)和DI / DO(數字輸入/數字輸出)。 它們還具有工業外形尺寸,包括DIN導軌安裝,桌上型設備外觀,24V DC電源輸入,並支持最苛刻部署的寬溫度範圍。

強化OT網路流量檢視

眾至OT設備可在既有的網路環境中偵測流量是否帶有惡意活動,例如:有外部非允許使用者透過非法的遠端登入,接觸到生產製作廠區;或者是使用者的電腦遭到惡意程式的滲透與感染,讓駭客可以透過內部的網路駭到生產製造區。ShareTech OT設備可以執行被動的監控、偵測、鑑識與反應等作業,收集所有IT、OT網路的封包與訊號,並採用深度封包檢測(DPI)方式進行比對,分析每個通訊協定中是否有出現異常的數據。

邊界安全防護

工業控制網絡邊界安全防護設備包括工業防火牆、工業網閘、單向隔離設備及企業定製的邊界安全防護網關等。企業應根據實際情況,在不同網絡邊界之間部署邊界安全防護設備,建議將IT與OT環境做實體環境的隔離,獨立運作管理,避免當遭到駭客惡意攻擊行為時,造成網路群聚感染風險。

提高網路威脅能見度

主要有三點:

- 揭露隱藏的風險: 加強對高風險活動、可疑流量和進階型威脅的可見度。

- 阻止未知威脅: 透過大數據分析、學習和系統漏洞補防,保護企業組織網路安全。

- 隔離受感染的系統: 自動隔離網路中已經遭駭的系統,並阻止威脅擴散。

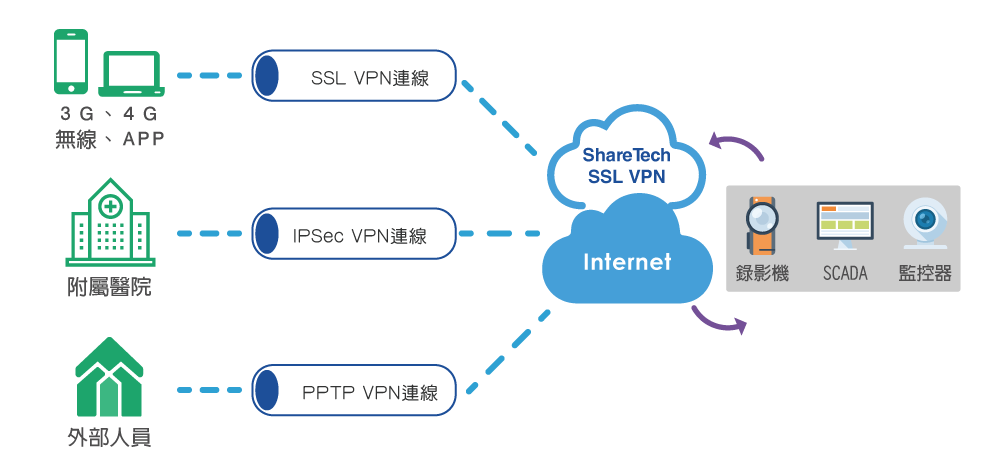

遠端訪問安全

開越多的對外服務Port,代表把自己暴露在外的風險因素增加,所以對於已知的連線對象,不管對方是使用動態或是固定 IP 位址,都可以利用防火牆普遍有的IPSec VPN,建立安全的VPN 通道傳遞資訊,而不需要以Port 的方式達成連線的需求。

多層次名單管理機制

工控機器設備每天進行的工作相當固定,與網路的運作也是全天候運作。只要設備運作正常,管理者通常不會留意設備是否有異常或是駭客滲透入侵,因此,駭客很容易藉這機會下手攻擊目標。原本在IT環境中,通常都會先開放所有網路的進出,只有針對特定的服務、程式才會進行封阻、管制。但是在OT的環境中,應該採用白名單的概念,只有列在白名單的應用程式或服務才允許被執行,才能主動做好OT設備的資安防護。

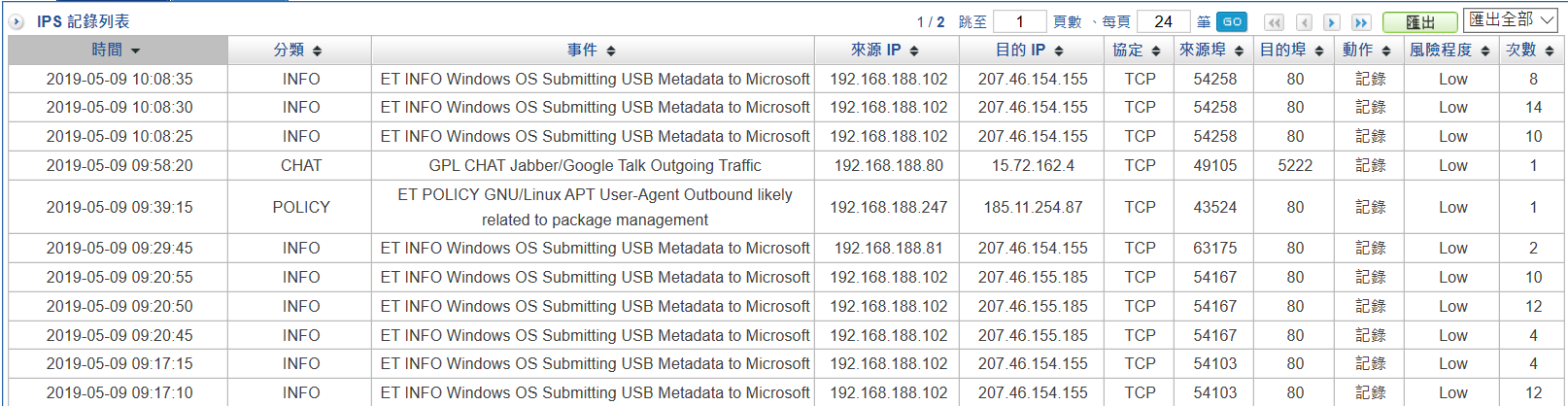

OPC入侵防禦機制

收集所有IT、OT網路的封包與訊號,並且採用深度封包檢測(DPI)的方式進行比對,分析通訊協定當中的每個層級,掌握出現異常數據的行為。所有異常事件都會完整記錄,透過記錄查詢可以掌握事件發生的時間、來源、目的與攻擊類型,方便管理者日後追蹤。

Virtual Patch防護

為避免客戶重要主機遭受零時差攻擊,ShareTech OT解決方案中亦具備虛擬補丁(Virtual Patch)能力,在操作機台作業系統或軟體還未獲原廠修補更新之前,可針對性地防範漏洞的入侵Virtual Patch,避免工廠的工控機已經沒人維護,漏洞百出,ShareTech OT安全閘道防護設備替你把關。

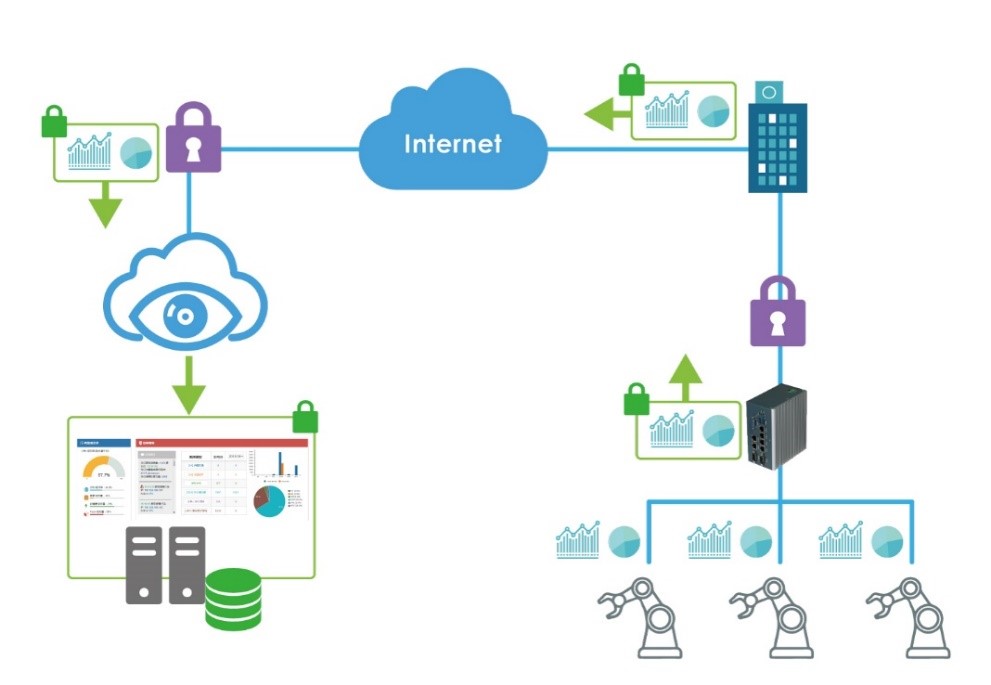

統整成威脅情報-戰情室

威脅情報-戰情室讓OT和IT管理者都能完整了解所有資料傳遞的架構,透過OT和IT的裝置數據進行收集,且會記錄所有風險類型數據,可以讓OT管理者了解廠域網路安全狀況。當有資安事件發生時,可透過詳細的風險記錄分析啟動鑑識調查。此外,提供整個OT網路的運作設備狀態能見度,顯示其IP和資產內容、顯示裝置之間使用的具體協定,並突顯潛在風險。

完整的OT網路管理平台,快速部署、簡易管理與輕鬆維護

即使最複雜的OT網路,ShareTech雲端管理平台也能讓操作管理員及網路安全專業人員,在單一平台,執行保護及優化OT網路的工作。

雲端管理平台與眾不同之處

- 完整呈現OT設備運作狀態

- 支援ICS設備大部份專有的通訊協定

- 即時監控與訊息通知

- 風險警告訊息通知

- 間接式連線監控管理模式,並不會對OT設備網路造成運作影響

- 設定檔備份、還原機制

- 支援設備USB設定備份機制

- 亦提供CMS服務管理功能

應用環境

- 機器/設備製造商

機器和設備製造商在面對物聯網轉型時遇到許多挑戰。它們分布於全球各地或不同位置間,但部屬著許多需要連接和保護的設備。

- 智能工作廠區(ICS、醫療院所)

智能工廠帶來了巨大的價值和機會,但同時也帶來了許多須特別留意的風險。從世界各地的工廠間的生產線如果提高效率和安全性,保護工廠免受內部人員,外部人員和供應商免於受到網路威脅傷害非常重要。

- 關鍵基礎設施(水、電、能源)

國家重要關鍵基礎設施的保護不僅可以保障經濟安全,還可以保護那些利用基礎設施的人員的實體安全。啟用遠程訪問和監視雖然可以讓管理變得更方便,但是也必須提高安全使用性。