新世代防火牆

雲端服務世代的網路架構跟傳統由自己建立的網路架構有很大的差別,傳統的建構方式,每一個服務,例如 web、mail等都是由主機、作業系統、網路連線及應用程式堆疊起來,提供越多樣的服務,網路架構越複雜。但是在雲端服務裡,每一個服務都是一個產品,當越多雲端的服務被採用時,內部的網路架構就變得更簡單,不需要大量的電腦主機、高速交換器、作業系統甚至網路機房。

但最重要的資訊、服務及設備仍被保留在內部的網路環境,例如,ERP 主機、大數據分析資料庫等機密等級的伺服器,甚至最重要的資源--人,也都是在內部,這些才是需要保護的對象,讓他們免於駭客覬覦跟病毒肆虐。所以,在雲端服務盛行的年代,內部網路也就是私有雲的網路架構是簡單化,但重要性相對提昇。

ShareTech 的NU 系列 NG-UTM就是因應雲端時代私有雲的網路安全需求的產品,它除了符合Next Generation UTM規範的網路安全機制外,更具有高運作效能、多重安全防護機制及分層授權管理等特色,是中大型企業首選的網路安全及管理設備。

傳統內部網路架構

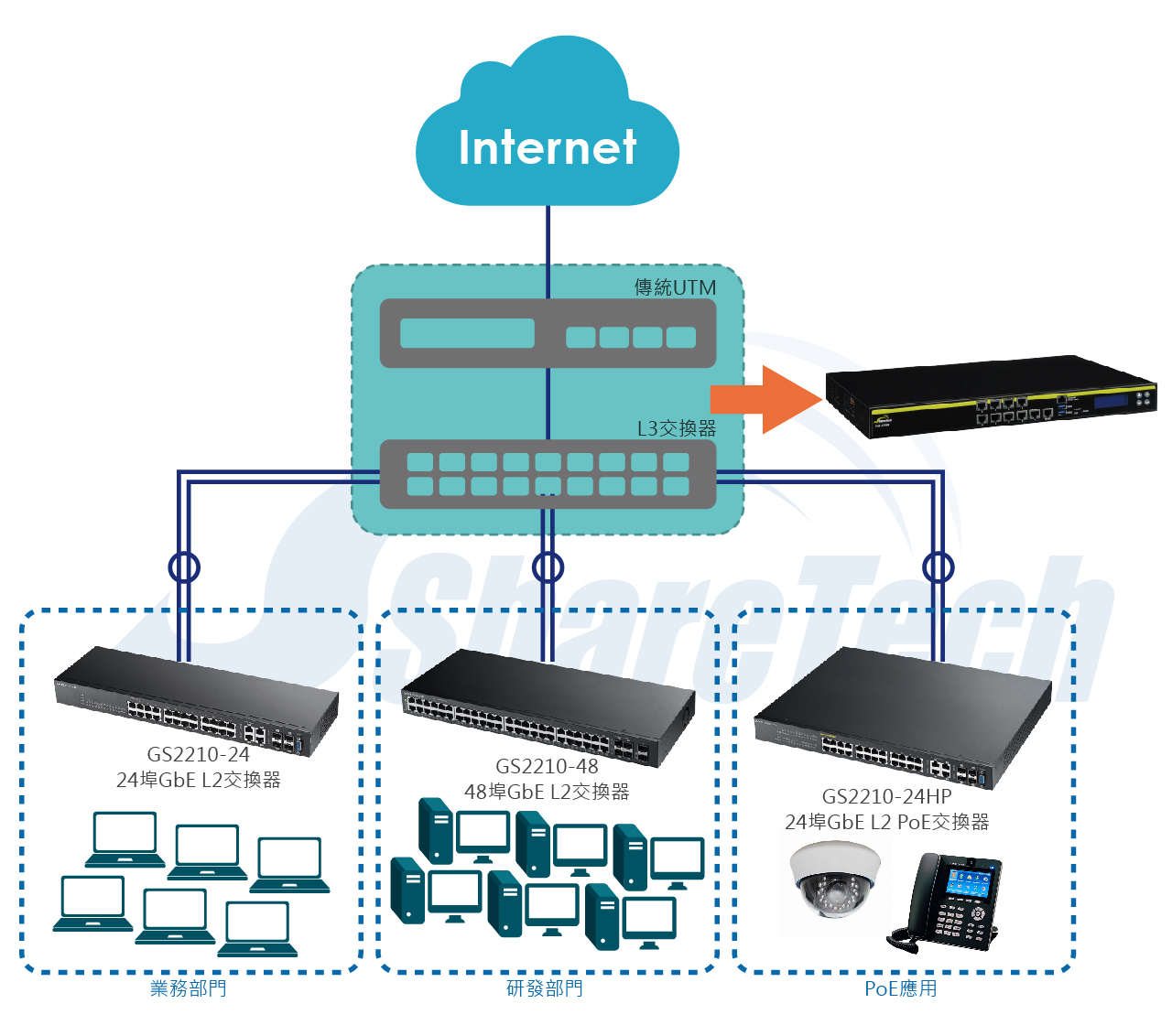

傳統的內部網路架構是使用Layer 3 路由器區分網段、高速的Layer 3 交換器及L2 交換器提供接線功能的3層次架構,示意圖如下:

站在網路存取權限上,Guest 跟高階管理人員的存取權限是一樣的,除了能在L3 Router 上設定 IP / Port 的進出管制規則外,沒有任何區分的方式,更遑論網路安全的防護,但是在實際的運作上,高階管理員使用的網路應該跟其他的網路系統做一些適當的區分。

翻轉吧! 網路架構

NG-UTM除了安全防護功能之外,本身也是一台支援 Layer 2~Layer 7 層的核心交換器,可以直接取代傳統的 Layer 3 路由器跟 Layer 3 核心交換器,並且符合下一代 Software Defined Network (SDN) 核心交換器要求,如何把它套用在傳統的網路架構上?套用後有那一些優點?

區域的安全性

每一個區域設定不同的安全規則,能管制進出區域的人(IP 位址)、事(應用程式管理)、時(何時能存取)、地(那一個區域)、物(存取紀錄),在這樣的運作環境下,擁有多實體網路介面Port就是 NG-UTM 跟別家設備差異的亮點。

管理者可以將1個以上的 Port 綁定成一個群組(Zone),相同群組裡的成員,可以互通不受管制,但不同群組(Zone)的成員要互通,就可以套用NG-UTM的防火牆管制規則,這些管制規則是 以 DPI 為基礎的應用程式管制 + IPS + 異常流量行為等。

區域的安全規範

當把每一個區域劃分好之後,就可以根據不同的區域特性,設計專屬的安全規範。例如,關係到公司經營的高階管理員區,他的網路存取規則就是能出去到任何區域 (Zone)但是其他的區域的成員無法進入。另一方面公司未來的經營命脈,LAB 實驗室或是研發中心,為了避免資料外洩或是不小心點選惡意的駭客及木馬程式,整個區域的成員都不允許進出,只有表列的白名單人員及服務在限定時間內可以進入區域。

網路可視度--SSL的分析

當網路傳遞的封包都用SSL加密後,還能被管理?在傳統的UTM或是防火牆,這個答案是NO ,因為每一個封包都會被歸類為SSL(tcp 443),但是在NG-UTM裡,不論是Web 使用 HTTPS或是郵件使用的SMTPS,都可以被解析出來,神嗎 ?一點也不,因為NG-UTM 採用了Man-in-Middle 的技術,藉由自己簽發的憑證,將資料還原回來,底下就是運作原理。

簡化網路架構

進入雲端服務的年代,把一些可以企業的服務,例如,Web 、Mail甚至CRM等服務搬到雲端伺服器後,內部網路架構就簡單化,首先看一下傳統的網路架構,如下圖,由防火牆、IPS或是URL Filter 及 L3 Switch 組合的防護跟連線機制,當一個200人以上的內部網路架構,遠比這一個示意圖更複雜,複雜的網路架構意謂需要花費更多的專業人力跟物力去維護讓它正常運作,複雜的網路架構也比簡單的網路架構更容易出錯。

是NG-UTM也是交換器

NG-UTM 具有新世代防火牆(Next Generation UTM )的強悍功能,以 Deep Packet Inspection (DPI) 為基礎的應用程式辨識及管制、In-Line IPS、SSL解析與阻擋、Web Filtering、頻寬管理、防毒、垃圾郵件過濾及支援外部認證整合等功能,可以阻止駭客惡意潛入攻擊或未授權存取內部網路資源,它同時也是一台具備安全管理規則的Layer 7 安全交換器。

在部署上,有2種選擇,一種是保留原來的防護設備,例如,UTM/Firewall 或是其他的網路資安設備,NG-UTM 單純扮演安全交換器的角色。另一種是用NG-UTM 完全取代原來的防火牆。