產品簡介

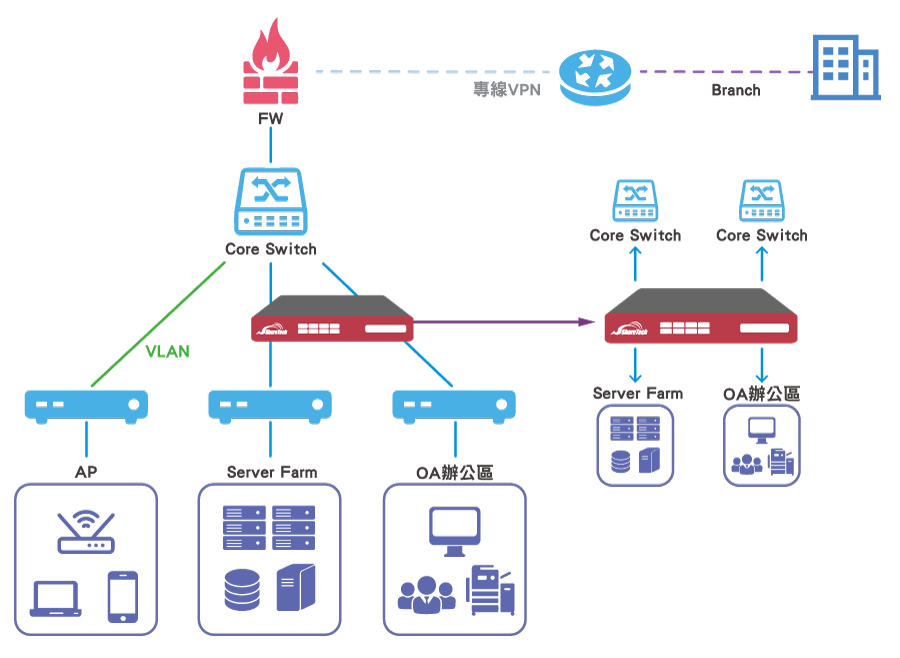

這幾年受到疫情影響,各方對於網路運用需求日益增長,於是駭客們有了更多機會針對各式議題製作釣魚信件或惡意網址,以此來獲取使用者帳密並入侵到組織內部網路後等待時機竊取機密資料。隨著網路資安事件激增,對外部入侵或安全防護日益重視,卻似乎沒有注意到來自於內部的網路攻擊正逐漸升溫,因此現在內網安全成了營運上最重要的話題。多數機關單位對於資安防護都有基本認知,也有相關防護建置,透過防火牆或UTM作為閘道端口防護,利用IPS入侵偵測、防毒(Anti-Virus)、垃圾郵件過濾(Anti-Spam)、Sandstorm等功能抵禦來自外部的攻擊。然而值得注意的是攻擊的戰場已經轉變,駭客的攻擊途徑除了從外部,來自內網的威脅也日趨漸增。

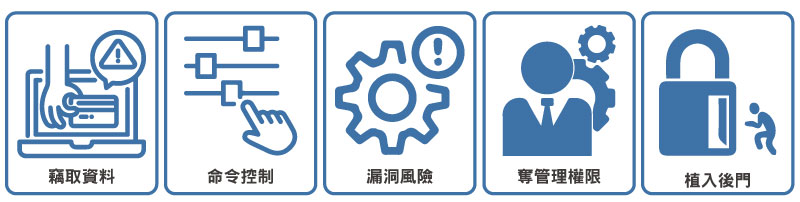

內網失陷,將帶來什麼樣的危害?

(一)伺服器無法正常程運作,影響企業營運

(二)竊取機敏性資料

當面臨進階攻擊或資料外洩的風險,企業該採取哪些策略來因應內網被入侵的突發狀況?

|

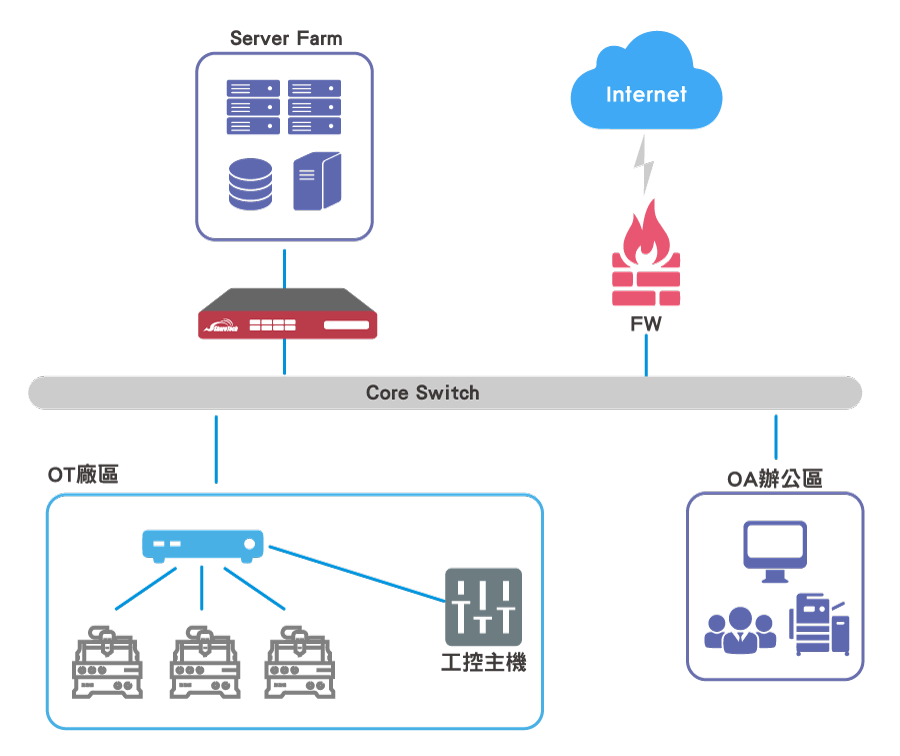

昔日

|

今日

|

|

企業網路連線流量都會經過邊界防火牆

針對網際網路的存取進行嚴謹的管控

對內網採取完全信任方式

以虛擬網路進行分隔策略 (VLAN)

|

威脅的次數、衝擊度與複雜性與日俱增

『零信任』管理模式

強化對虛擬網路(VLAN)分隔策略

將內部網路有效『區塊』分割以保護重要資產

提高內網威脅的能見度與偵查能力

|

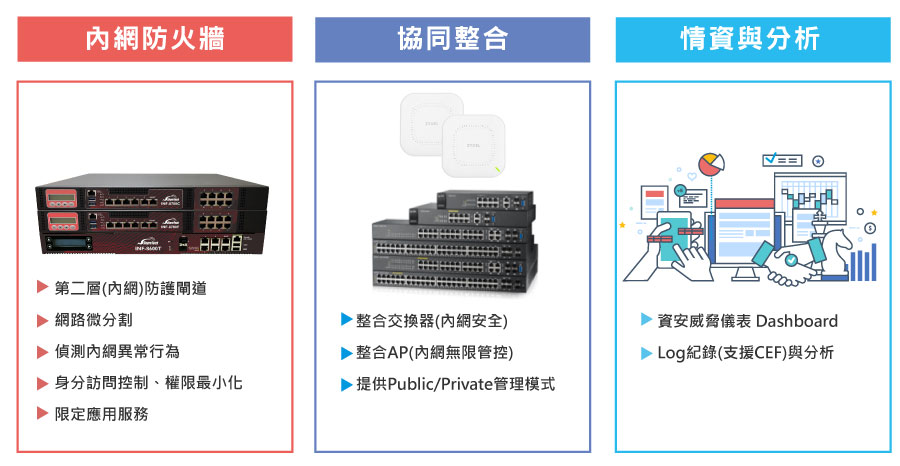

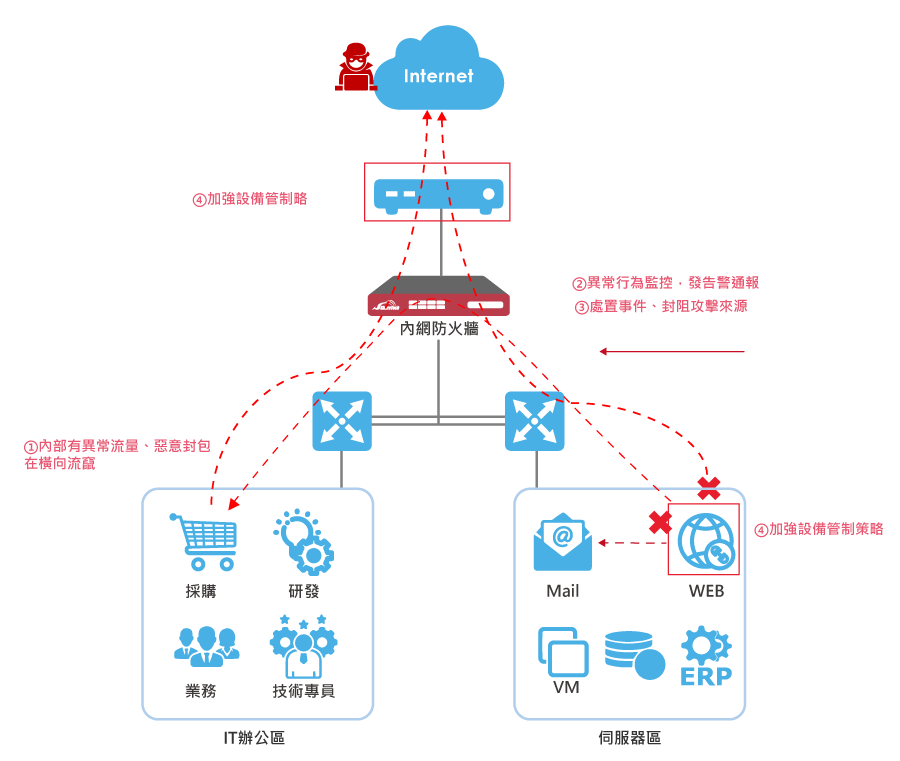

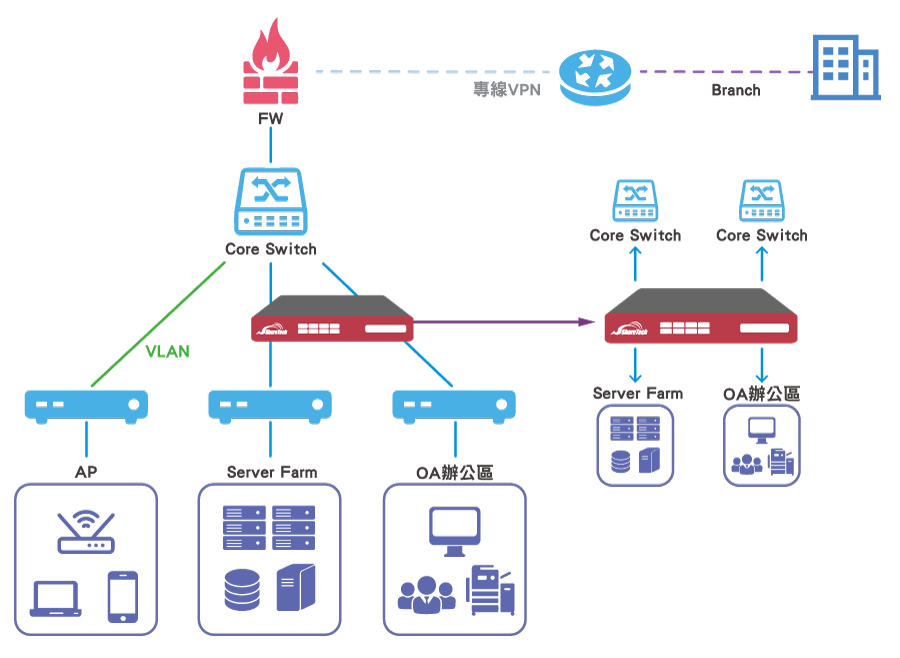

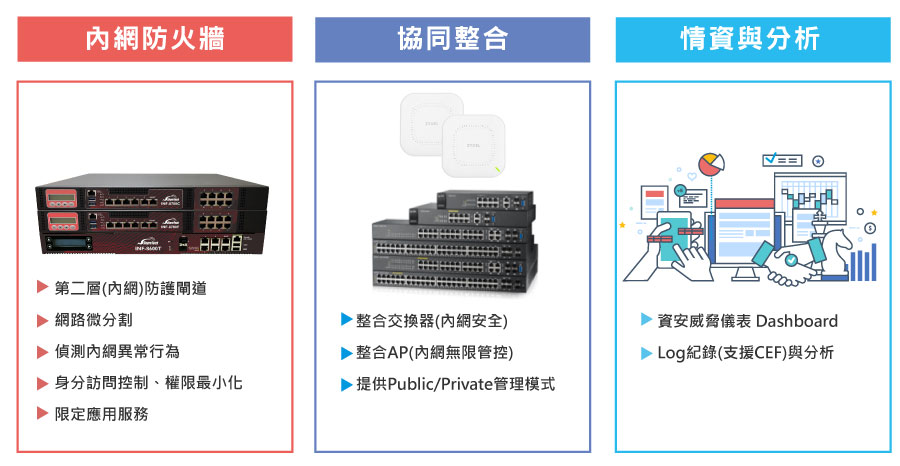

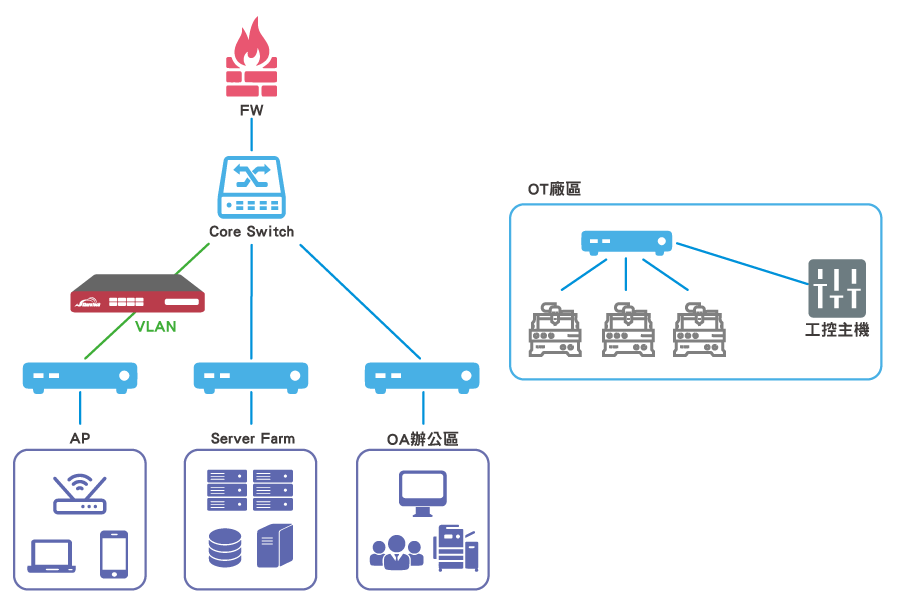

眾至新的防禦策略:內網防火牆

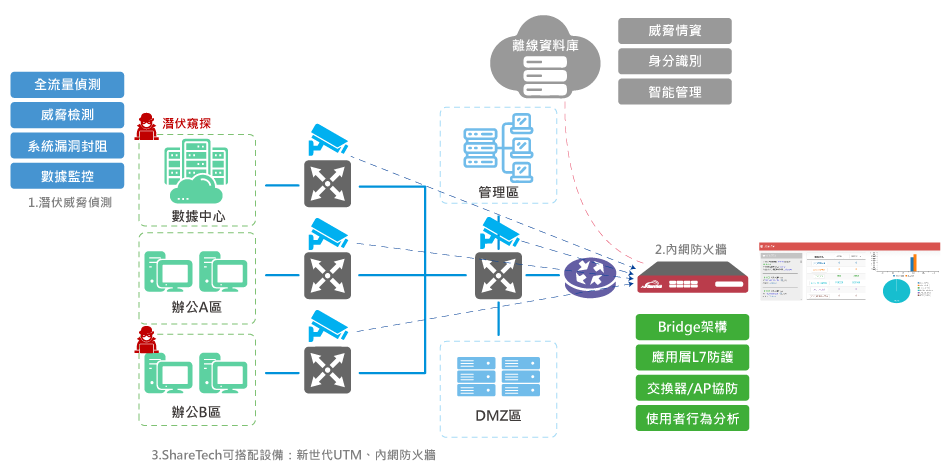

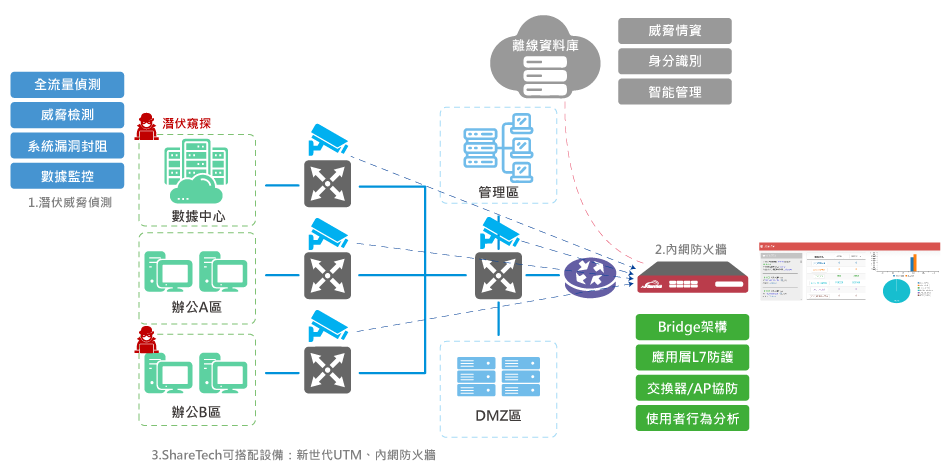

透過內網防火牆,與AP、交換器與情資分析結合,提供內網安全性。

內網安全需要「內網防火牆」

內網安全是網路架構最貼近使用者,但也是最缺乏防護的一環。從網路邊界來看,如果完全沒有任何防護措施,僅僅在網路閘道口放置資安設備,就像社區大樓守衛面對進進出出的人員,如果疏忽錯放一位有風險的人員入內,當他做了非法或惡意行為時,可能就會造成社區永久的傷害。

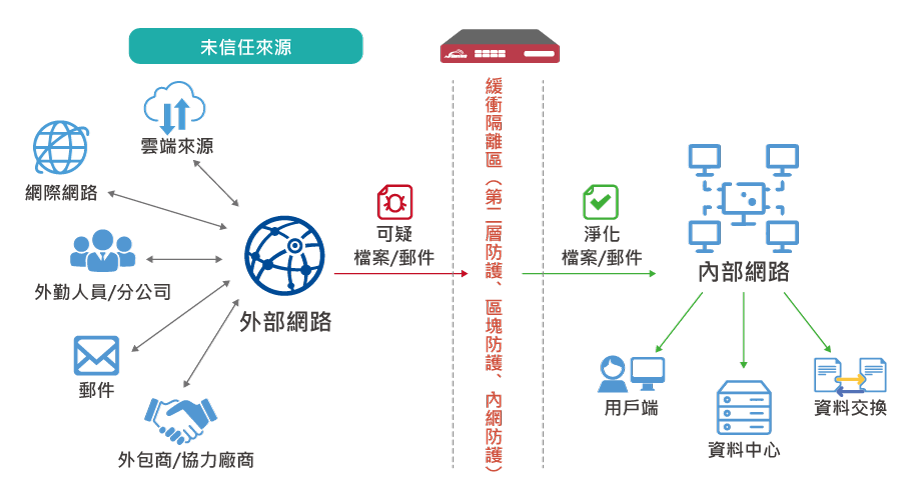

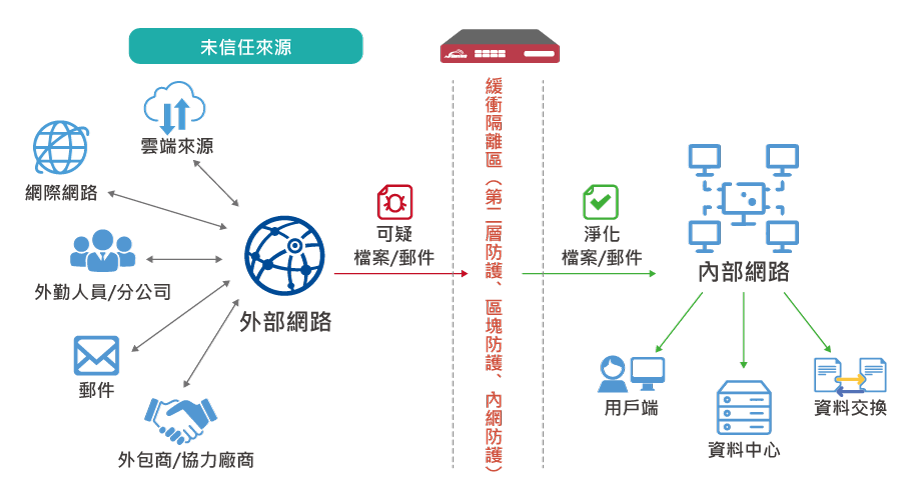

有鑑於越來越多資安事件發生原因來自於內部網路的脆弱區段,因此原本信賴的內網也必須改以Zero Trust(零信任)來處理。第一層閘道端口防火牆的部署已經不足,只能阻絕來自外部(Internet)的病毒或攻擊,卻無法有效的過濾或阻隔經行動裝置、訪客或隨著無線區域網路、VPN、IM應用程式及郵件使用下所造成的內部網路漏洞及威脅,因此必須重新架構網路,以第二層防護、區塊防護來強化內部不同區段、不同組織、不同部門之間惡意流量的傳播風險。

產品功能

建置第二層防護閘道,強化內網安全

以往,企業多數覺得沒有必要在每個網路區段前建置第二層防護關卡,主要考慮到用戶沒有足夠的預算進行。另外一方面,企業內網的流量大過於網際網路流量好幾倍,如果將防火牆設備放到內網,當啟動所有偵測服務機制時,可能無法應付處理這麼龐大的流量。但是經過這麼多年,由於硬體規格大幅提升,利用CPU多核分工處理、SSD優化硬碟IO處理效能,讓內網防火牆有足夠的運行速度。

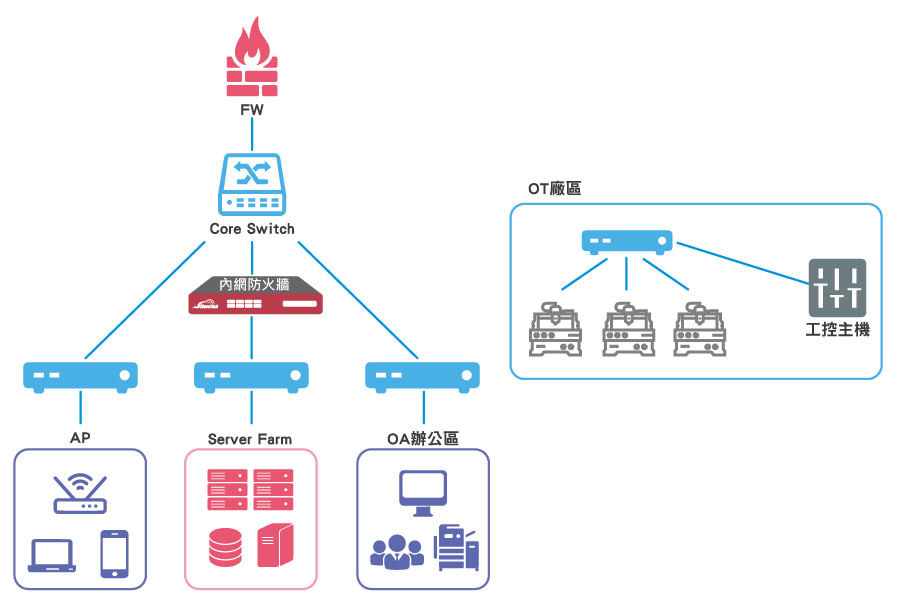

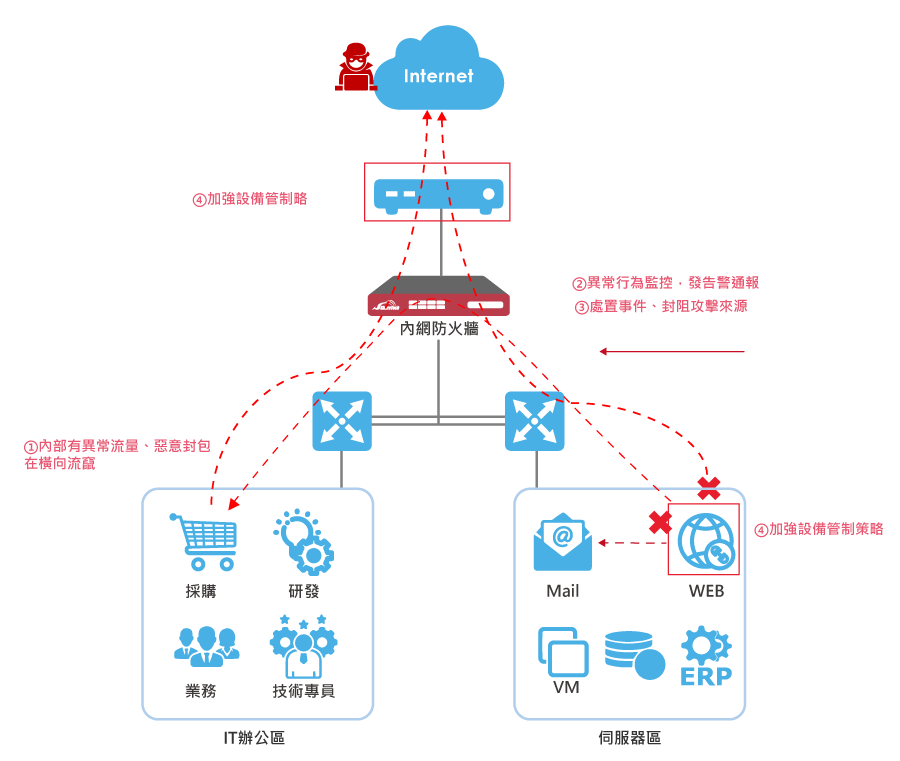

網路微分割,降低橫向擴散攻擊

傳統的VLAN網路分割技術是不夠的,它只允許曾經受信任的使用者、設備和應用程式可以做允許的動作。如果只做VLAN分割而不執行內容檢查,不利防堵橫向擴散攻擊。透過眾至內網防火牆INF-8400H,可以深入辨識帶有VLAN Tag的封包,在發現異常連線或存取行為時提出警告,以防止資通系統被不當使用或滲透。

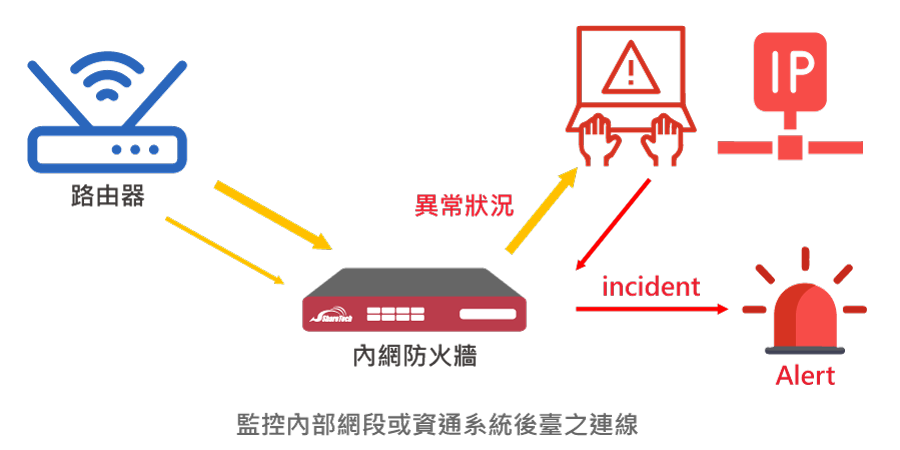

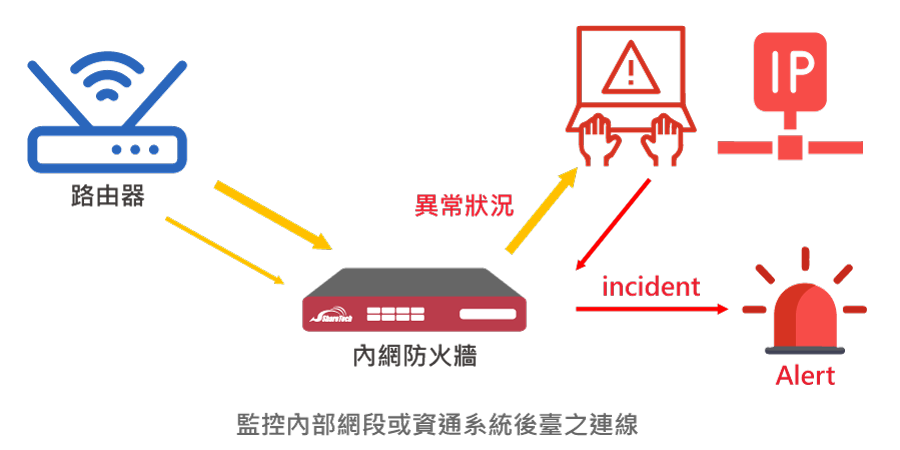

偵測內網流量是否有異常行為

INF-8400H主要偵測內部網路是否有異常行為及主動阻斷攻擊的來源,採用Proxy進行WAF、Virus、流量、IPS偵測與惡意郵件進行過濾,當發現有可疑活動,再採取行動措施(隔離、封阻或通知)並加以記錄。

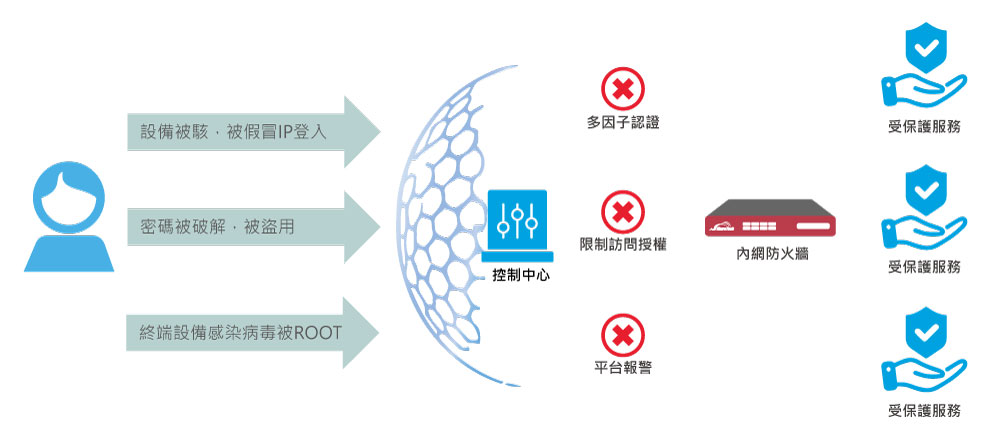

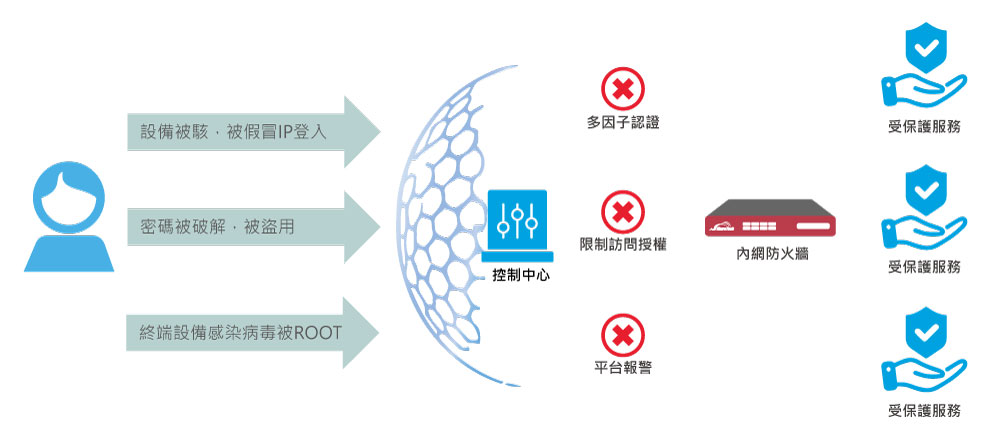

身分訪問控制、權限最小調整

基於權限最小化原則,對不同的身分賦予不同的訪問權限,並根據使用者身分登入方式(如時間、地理位置、網路來源等),調整用戶登錄策略,維持控制用戶的最小訪問權限。

限定使用之應用服務

基於零信任原則,透過INF-8400H內網防火牆可以讓“合法”的使用者才能訪問內網重要主機服務。只有經過管理員授權的應用服務才可以通過TLS通道傳輸數據,INF-8400H將應用與服務綁定,來提高服務內網訪問的安全性。

保護重要主機、資產

眾至內網防火牆INF-8400H具備針對各類 Web 應用攻擊的檢測和防禦能力,如蠕蟲威脅、駭客攻擊、SQL 注入、跨網站攻擊等,滿足對檢測、防禦能力在廣度和深度上的要求,可保護企業內部重要網站主機安全。此外,對於每位連到企業重要主機使用者都會進行身分比對與連線檢查,確保使用連線安全,進階保護重要主機與資產安全。

交換器協防,一起守護內網安全

進階結合交換器,IT管理者可以透過網路拓樸圖,瞭解內網架構的布建與各節點的使用狀況,同時取得資料進行儀表分析,進一步偵測與判斷惡意的滲透攻擊行為。如果端點裝置被植入惡意程式或中毒,會透過內網滲透,擷取未被授權的資源或訊息,這些異常的行為會被INF-8400H所偵測並發揮即時封阻效用,將未知的風險優先隔離或封鎖該使用者的IP與MAC。

萬一內部使用者遭到ARP攻擊或被偽裝IP位址,INF-8400H與交換器協同防禦功能將攻擊者封阻在境外,藉由此防禦機制,還可記錄攻擊者的 IP位址、MAC 位址及時間,快速揪出網路中的害群之馬。

視覺化Dashboard威脅儀表板(選購)

INF-8400H具有Dashboard威脅儀表板(選購),提供多樣威脅情報統計、網路流向分析、事件關聯、Log稽核/查詢與豐富報表分析,且支援CEF標準事件格式,管理者可以更方便管理與備份所有設備Log,必要時可以藉由像Graylog、LogServer進行資料查詢。

n 威脅情報統計

統計多種風險威脅,包含病毒攻擊、垃圾郵件攻擊、IPS入侵偵測、DOS攻擊、URL管制風險與應用程式管制風險。

n 網路流量分析

擷取所有流經網路交換器的所有封包,容許管理者為強化安全來檢視、搜尋所有流量。包括HTTP、SSL/TLS、HTTP、Unknown等相關流量。

n 整合Syslog、Flow與威脅儀表

使用者不需要再額外採購流量分析與日誌軟體,透由統一監控畫面讓管理者可以一目了然完整監控。

n 強化事件關聯

事件關聯報告能針對內網防火牆INF-8400H所蒐集的風險數據、流量分析、連線狀態,定義可能的病毒或使用者可疑活動。

n Log稽核與查詢

管理者能依使用者IP、名稱和應用程式追蹤網路活動,建立更多詳細辨識的分析報告。

n 豐富的報表分析

管理者可以自訂TOP N報表,包含設備狀態、流量分析、郵件分析、入侵防護分析、網頁分析、防護分析、應用程式管制分析、Web Control分析、IP地區、DNS查詢與威脅情報。報表類型可以天、周、月、季類型呈現。

應用架構

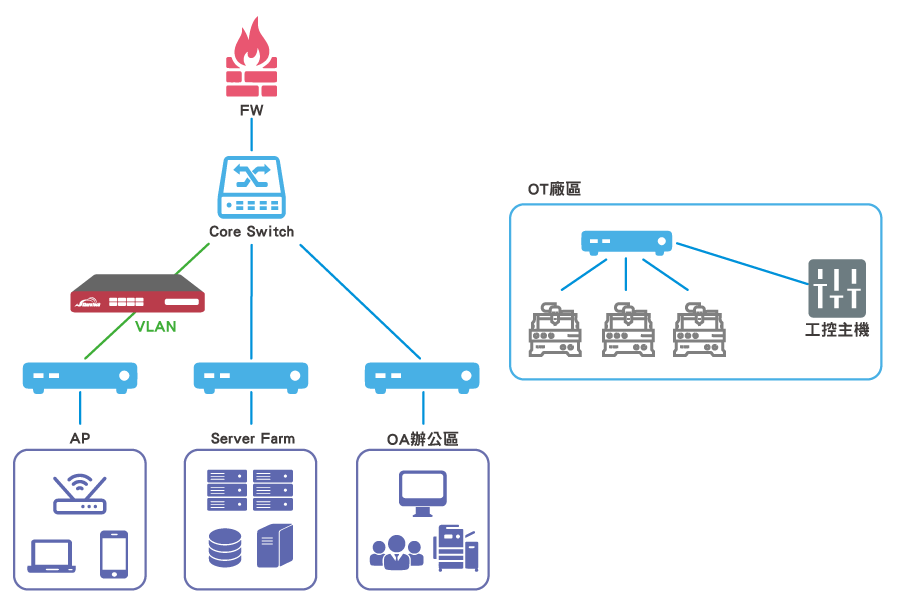

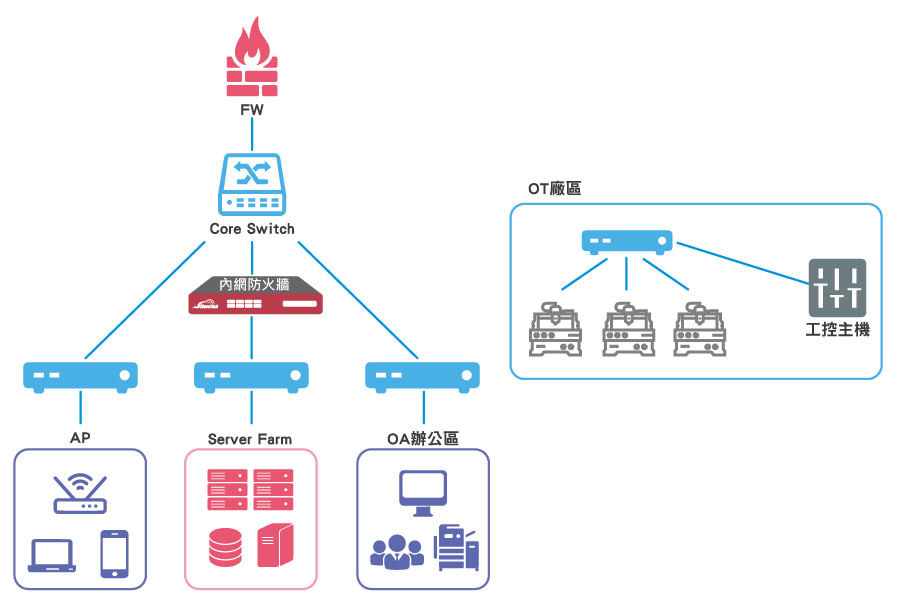

架構一:加強防禦

補強企業前端閘道設備的防護力,同時也分攤前端設備負載,且支援分析功能,可透過內建Dashboard清楚檢視各項紀錄。

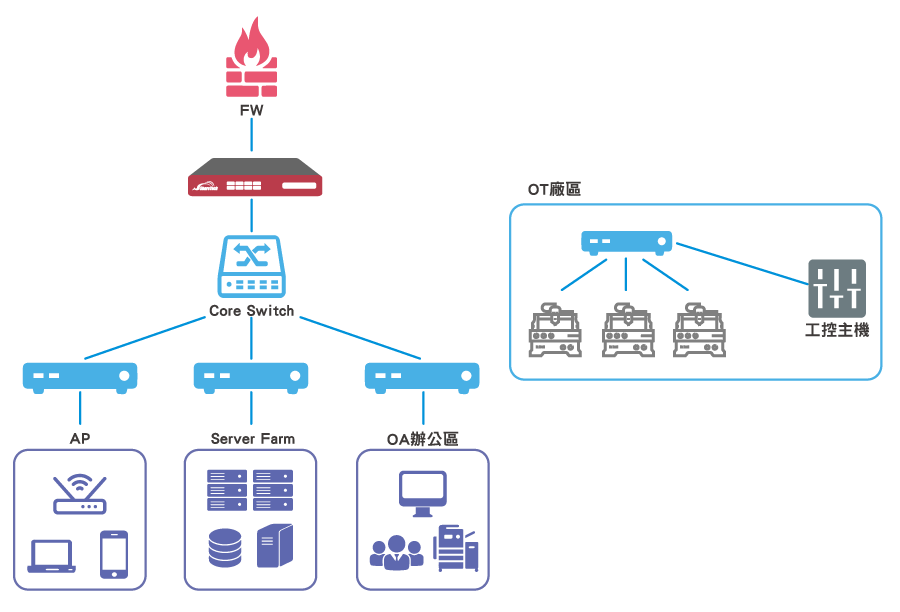

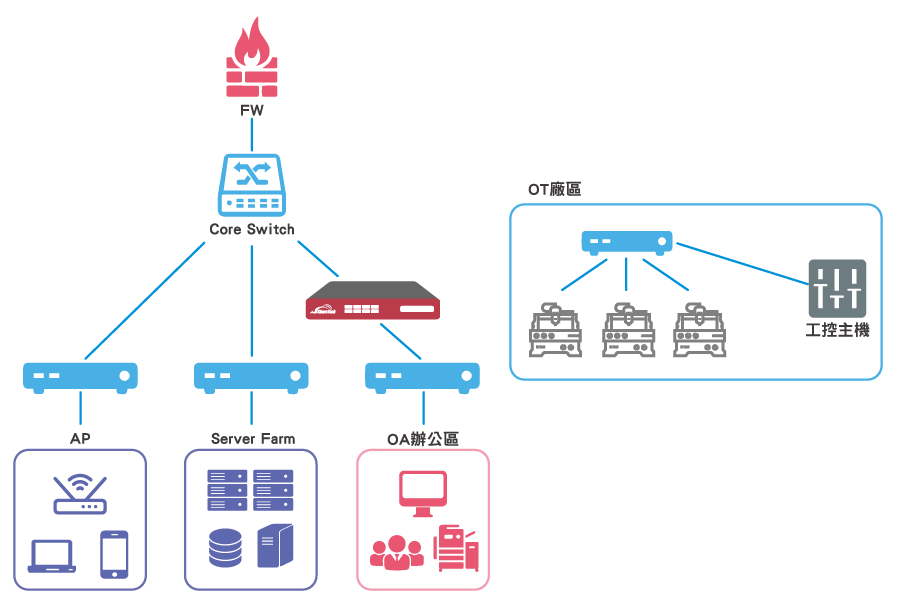

架構二:檢視內網流量

將眾至內網防火牆置放在邊界交換器前,可補足核心交換器和防火牆無法過濾內對內網路有異常行為問題,即早揪出隱形兇手。

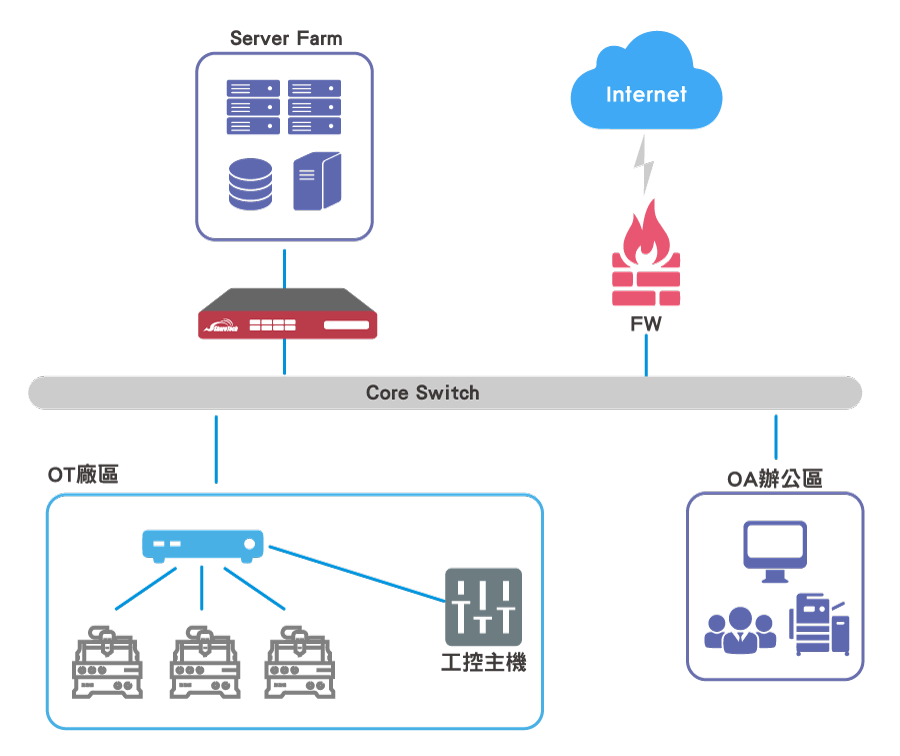

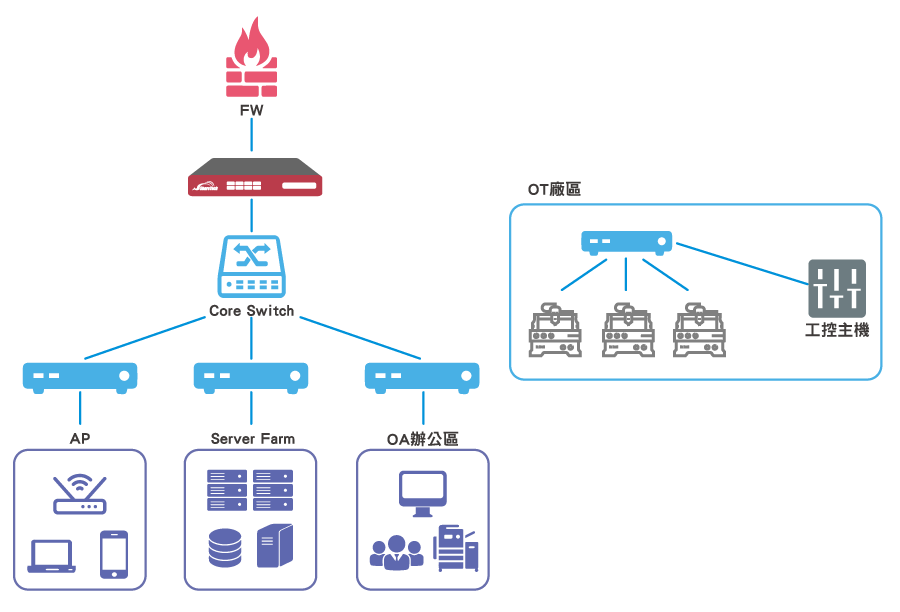

架構三:保護重要主機與資產

將眾至內網防火牆置放在重要工作或主機前端,利用設備防護與過濾功能達到其保護效果,也能及早偵測常見的勒索、入侵攻擊。

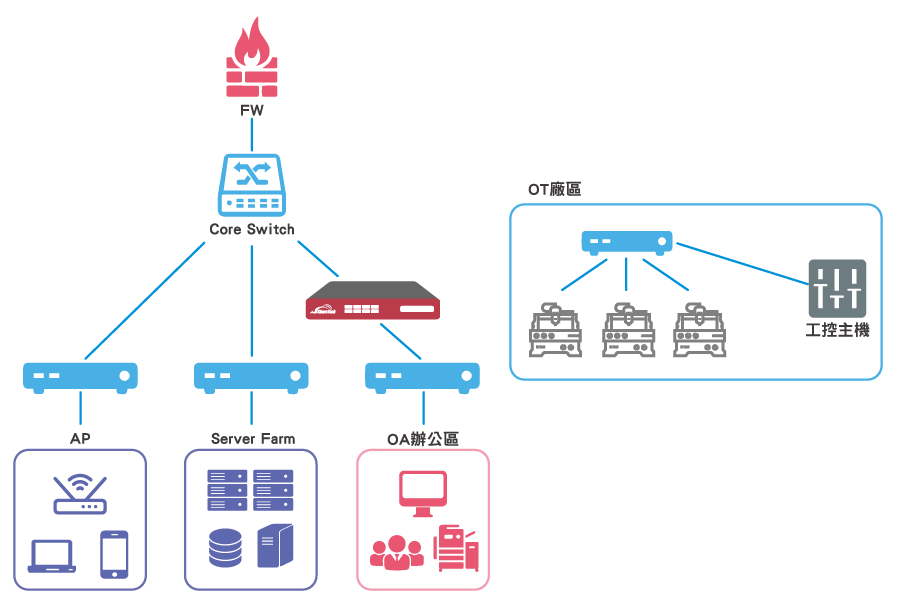

架構四:適用VLAN環境

可以識別帶有VLAN Tag的封包,置放在兩台交換器之間也能解析流量。

架構五:不變動現有企業網路環境架構

眾至內網防火牆採用bridge模式運作,因此不需更改原本的網路架構,就能順利安裝,若有多個區段需要防護,也能夠應用在同一台設備,同時也須考量效能與port數。此外內網防火牆INF設備支援1~2組bypass機制,即使設備異常也能確保運作不中斷。