早期基本的防禦裡面往往在重要的安全設施集中處或網路入口處,建置防火牆、IPS、防病毒、Sandbox等防禦設備,在這些設備嚴密的監控下,將來自於外網的惡意攻擊行為大大降低。相反的,來自企業內網的使用者端風險卻是日益趨增。

統計多數企業內網所面臨的威脅

內網混雜風險

無線網路、4G無線分享讓使用者可以隨時連線到Internet網際網路,雖然為我們工作環境帶來更便利運作模式,但也讓單位網管人員須面對更頭痛的管理問題。在內外網混雜的環境中,如何確保內網邊界的完整性,管制未經允許的終端連線行為是管理者面對的最大困擾。另一方面,網路已趨於更開放的結構發展,大多數單位內部網路僅採用基本的安全配置,並多只局限於VLAN區域網路區隔。因此,一旦安全防線被突破後,駭客就可輕易擴散、滲透,並對內部資源或數據資料予取予求。強化內網安全基礎設施,提高對封包檢測、連線流量行為分析的可識度是必要的。

缺乏嚴謹身分驗證機制

傳統的網路安全架構,都認為企業的內網是安全的,因為受前端防火牆保護著。而以此『信任』為前提,對內部人員採寬鬆存取限制,但是很多網路攻擊都是當駭客取得員工身分或控制員工電腦後,在利用機會做橫向窺探、滲透攻擊,尤其這幾年受疫情的影響,為了遠距辦公的便利,許多單位並沒有對使用者身分進行監督與控管,因此讓許多單位都為此付出慘痛代價。

忽略使用者權限控管機制

一般企業內部網路環境大致上可以區分為兩大區域:

一、使用者辦公內網區域或生產區域

二、伺服器運作區域

這兩區域幾乎是生命共同體相依相存一起,在運作上很多未明確做實際邊界隔離,使用者很容易對伺服器主機端進行資源讀取訪問,相對一些不安全連線行為就有可能危及主機資料安全。

另外一方面,部分企業對訪客並沒有做好存取連線控管,讓訪客很輕易藉由內部網路可以輕鬆連結到伺服器主機,內網機密文件資源此時就赤裸裸敞開,嚴重暴露風險。

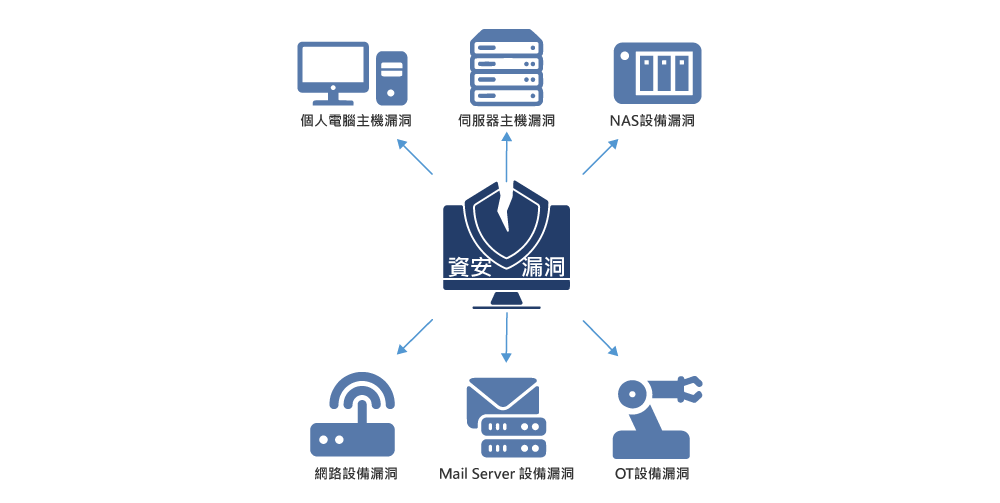

內網主機漏洞

主機是企業業務運作、資料存取做重要的平台,既可以為外部與內部提供各種服務,也可以用來儲存或者處理單位最重要的資料,所記錄的數據和服務價值成為駭客最想攻擊的目標。隨著網路廣泛的運用,邊界的安全逐漸模糊,相對內網風險危機變高,導致駭客入侵、機敏資料外洩、惡意軟體滲透攻擊與主機受駭機率倍增。

以目前攻擊型態來看,主要的攻擊和病毒大多針對Windows的系統,就算微軟都有釋出相關的補釘更新機制,但是單位如果因為環境架構關係導致無法即時進行系統更新,一旦被駭客所利用,將會作為進一步攻擊其他內網主機的跳板,進而引發更大的內網安全事故。

眾至內網解決方案 ─ INF系列

提高內網安全防護力

一般防火牆只能偵測內網流量,當發現內部使用者有異常流量時才能做適度的阻隔。眾至內網防火牆INF系列除了具有內網流量檢測能力外,針對內網傳遞的封包還能進行深入比對,包含病毒過濾偵測、IPS入侵偵測過濾、SandStorm過濾機制、內對內郵件過濾、ARP偵測與WAF防禦機制。尤其當啟用這些偵測服務機制時,並不會影響內網的運作順暢,大大提升企業內網安全力。

內網零信任監控管制

眾至內網防火牆INF系列協助用戶不斷對內部使用者)、設備進行身分驗證、偵測過濾、服務管制與限制、特權管理與持續監控,以持續強化內網安全性。

Never Trust, Always

Verify(對設備、對網路、對數據、對人、對存取,不斷做Verify)

- 身分識別→多因子認證(針對使用者身分進行查核)

- 網路存取管控、權限控管

- 應用服務管制

- 網路威脅最低化 → 切開內外網與OT環境,並做適當網段微切割

- 內網流量封包進階檢測 → 持續比對Virus、IPS、流量偵測、惡意IP

- 主機系統漏洞保護 → WAF防護機制

- 持續監控→威脅情報儀表、戰情中心

同交換器、AP協防,一起守護內網安全

進階結合交換器,IT管理者可以透過網路拓樸圖,瞭解交換器架構的布建與各節點的使用狀況,同時取得資料進行儀表分析,讓IT透過視覺化的管理,進一步偵測與判斷惡意的滲透攻擊行為。

假設端點裝置被植入惡意程式或中毒,會透過內網滲透擷取未被授權的資源或訊息,這些異常的行為會被眾至內網防火牆所偵測,透過與交換器協防可發揮即時封阻效用,將未知的風險優先隔離並可封鎖該使用者的IP與MAC。

此外,所有經由無線連線的封包亦會經過病毒特徵檢測、IPS入侵偵測、SandStorm偵測過濾,客戶不需要再另尋其他無線網安解決方案,即可落實有線與無線網路的整合控管與資安防禦。

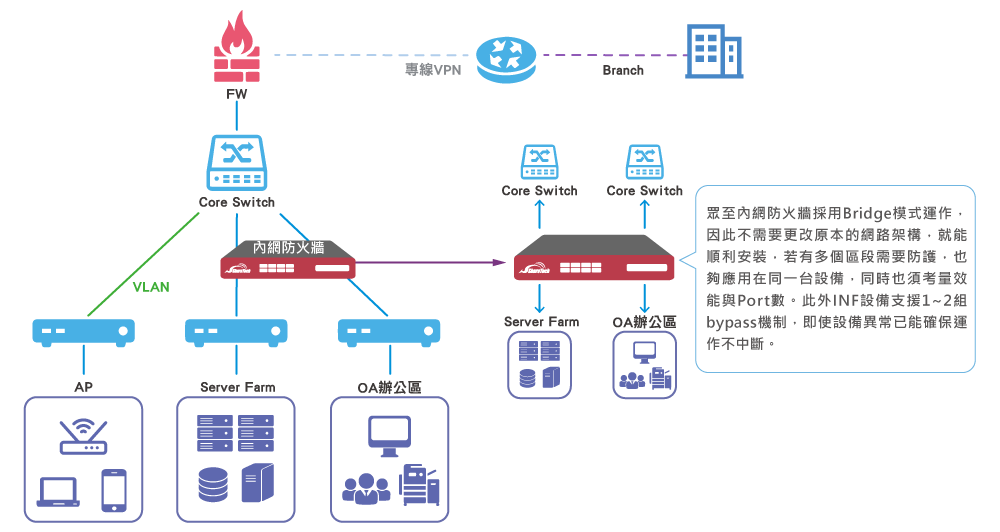

LAN BYPASS機制

企業最關心的絕非只要將設備部署上線即可,還需做到避免因為設備當機造成網路中斷。對企業而言,網路一中斷就可能會造成巨大營運損失。眾至INF內網防火牆硬體上至少具有1組LAN

BYPASS機制,搭配Watchdog隨時偵測設備運作狀態,當發現硬體突然因故無法順利運作,會立即切換至BYPASS模式,可讓網路中斷風險徹底消於無形。

特徵資料庫雙重更新機制(雲端或離線更新)

欲確實防範已知型攻擊威脅,勢必得定期更新特徵碼資料庫,才能跟上惡意程式變種的風險。如果企業內網防護設備得以直接對外連線,可與眾至雲端特徵值資料庫進行更新,倘若企業內網是封閉式內網環境,由於他們不能與外部連線,因此需要使用離線更新包方式(檔案包)來進行資料庫更新。

WAF防護解決系統主機漏洞風險

眾至內網防火牆具備針對各類 Web 應用攻擊的檢測和防禦能力,如蠕蟲威脅、駭客攻擊、SQL

注入、跨網站攻擊等,滿足對檢測、防禦能力在廣度和深度上的要求。很多 Web 應用安全問題,究其根本原因很多是在 Web

應用程式開發階段留下的安全隱患為攻擊者所利用。因應此問題,眾至WAF防護會在網站前先築起一道防護牆,並透過所有流量WAF資料庫進行流量分析比對,判斷每條流量的安全性,准許安全流量進入網站,並將可疑的、有害的、不信任的流量排除在外,避免惡意流量入侵網站影響安全。

多因子認證機制強化身分識別與存取限制

疫情盛行時,多數企業為了維持穩定運作,大量開放使用者可透由SSL

VPN正常存取系統。當企業過度授權也可能讓企業曝露於高風險中,尤其當使用者帳密遭到盜用時。因此,身分識別搭配多因子認證是現在SSL

VPN基本配備,透過第三方驗證碼增強保護性。除了身分驗證外,管理者並可依據使用者不同權限給予不同授權,例如來源IP、登入服務埠、時間管控、連線主機,在存取資源的規劃上,可透由眾至內網防火牆進行限制,讓用戶取得適當的權限。