APT,進階持續性滲透攻擊,全名為「Advanced Persistent Threat」,特點為精心策畫的進階攻擊(Advanced)和持續潛伏(Persistent)。是針對特定組織所作的複雜、多方位的網路攻擊,此攻擊可能持續幾天、幾週、幾個月,甚至更長的時間,如果一個攻擊戰術行不通,就會再嘗試另外一個攻擊手法,直到攻擊成功為止。眾至不只思考單一的對策,而是建立多層次的總體解決方案。

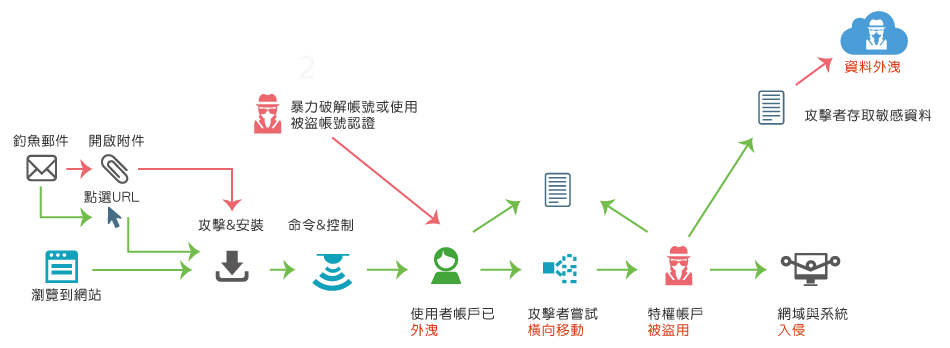

APT攻擊流程

早期

透過郵件駭入受害者電腦中,收集跟網路設定和伺服器作業系統有關的詳細資訊。

中期

安裝Rootkit或其他惡意軟體,以取得控制權或是跟命令與控制伺服器建立連線。

後期

複製機密資訊或是敏感數據來竊取知識產權,造成企業損失。